Fälschung beweiserheblicher Daten

Die Fälschung beweiserheblicher Daten stellt im Strafrecht Deutschlands einen Straftatbestand dar, der im 23. Abschnitt des Besonderen Teils des Strafgesetzbuchs (StGB) in § 269 geregelt ist. Sie zählt zu den Urkundsdelikten und schützt das Vertrauen des Rechtsverkehrs in die Echtheit beweiserheblicher Daten. Als echt gelten Daten, die von der Person herrühren, die als deren Aussteller erscheint.

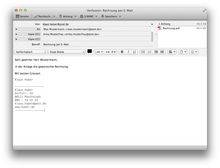

Der Gesetzgeber konzipierte den Tatbestand des § 269 StGB in enger Anlehnung an die Urkundenfälschung (§ 267 StGB), um rechtserhebliche Erklärungen im digitalen Raum den Schutz zu bieten, den § 267 StGB physischen Urkunden bietet. Tatbestandsmäßig handelt, wer zwecks Täuschung Dritter Daten derart manipuliert, dass deren scheinbarer Aussteller nicht mit dem tatsächlichen Aussteller übereinstimmt. In der Praxis wird § 269 StGB vornehmlich durch den Gebrauch gefälschter Codekarten an Bankautomaten und durch das Versenden von E-Mails unter falschem Namen verwirklicht.

Die Rechtsfolgen des Fälschens beweiserheblicher Daten orientieren sich eng an denen, die § 267 StGB für die Urkundenfälschung vorsieht. Grundsätzlich bedroht § 269 StGB die Tat mit einer Freiheitsstrafe bis zu fünf Jahren oder eine Geldstrafe. In schweren Fällen sind bis zu zehn Jahren Freiheitsstrafe möglich.

Die praktische Relevanz des § 269 StGB war im Vergleich zur Urkundenfälschung zunächst gering; nach Einführung der Norm bewegte sich die Anzahl der gemeldeten Fälle über viele Jahre hinweg im dreistelligen Bereich. Innerhalb der letzten Jahre nahm die Anzahl der gemeldeten Fälle pro Jahr allerdings deutlich zu. 2020 erreichte sie mit 10.895 Fällen erstmals den fünfstelligen Bereich. Mittlerweile handelt es sich bei § 269 StGB um einen zentrales Delikt der Computerkriminalität. Für 2021 verzeichnet die Polizeiliche Kriminalstatistik 13.390 Fälle. Die Aufklärungsquote liegt mit knapp 40 % auf durchschnittlichem Niveau.

Normierung und Schutzzweck

[Bearbeiten | Quelltext bearbeiten]§ 269 StGB lautet seit seiner letzten Änderung vom 1. April 1998[1] wie folgt:

(2) Der Versuch ist strafbar.

(3) § 267 Abs. 3 und 4 gilt entsprechend.Nach vorherrschender Sichtweise schützt § 269 StGB das Vertrauen des Rechtsverkehrs auf die Zuverlässigkeit von Daten als Beweismittel. Die Vorschrift solle ähnlich wie § 267 StGB sicherstellen, dass Teilhaber des Rechtsverkehrs darauf vertrauen können, dass rechtserhebliche Informationen, die in Datenform gespeichert werden, von demjenigen herrühren, der als ihr Aussteller erscheint. Nach dieser Lesart dient die Vorschrift also dem Schutz eines Allgemeininteresses.[2] Diese Schutzgutbestimmung halten einige Stimmen aus dem Schrifttum und der Instanzrechtsprechung für zu vage.[3] Sie gehen davon aus, dass die Vorschrift nicht den Rechtsverkehr in seiner abstrakten Gesamtheit schütze, sondern die einzelnen Teilnehmer des Rechtsverkehrs; diese sollen durch § 269 StGB davor bewahrt werden, durch unechte Erklärungen zu nachteiligen Handlungen veranlasst zu werden.[4]

Wie sein Regelungsvorbild, die Urkundenfälschung, richtet sich § 269 StGB gegen Handlungen, die die Authentizität von Beweismitteln beeinträchtigen, die also den unzutreffenden Eindruck erwecken, dass eine Erklärung von einem anderen als ihrem tatsächlichen Urheber herrührt. Außerhalb des Schutzzwecks des § 269 StGB liegt demgegenüber die inhaltliche Richtigkeit von Datenurkunden. Insofern gilt spiegelbildlich zu § 267 StGB, dass das Verfassen einer schriftlichen Lüge, also einer inhaltlich unwahren Aussage, nicht genügt, um § 269 StGB zu verwirklichen.[5]

Entstehungsgeschichte

[Bearbeiten | Quelltext bearbeiten]Lückenhaftigkeit des strafrechtlichen Schutzes digitaler Erklärungen

[Bearbeiten | Quelltext bearbeiten]Der Tatbestand des Fälschens technischer Aufzeichnungen wurde gemeinsam mit dem flankierenden § 270 StGB durch das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität (WiKG) vom 15. Mai 1986 mit Wirkung zum 1. August 1986 ins Strafgesetzbuch aufgenommen.[6] Hierdurch wollte der Gesetzgeber Strafbarkeitslücken im Bereich der Computerkriminalität schließen. Eine solche Lücke sah der Gesetzgeber im fehlenden Echtheitsschutz von beweiserheblichen Erklärungen, die in digitaler Form gespeichert wurden. Aufgrund technischer Fortschritte bei der elektronischen Datenverarbeitung ging der Gesetzgeber davon aus, dass Daten im Rechtsverkehr in absehbarer Zeit erhebliche Bedeutung als Beweismittel gewinnen werden.[7]

Die Zuverlässigkeit von Beweismitteln sichert das StGB primär durch das Urkundenstrafrecht, das insbesondere deren Manipulation oder Beschädigung verbietet. Das damalige Urkundenstrafrecht bot jedoch in Bezug auf digitale Erklärungen allenfalls rudimentären Schutz: Das Verbot der Urkundenfälschung (§ 267 StGB) schützte lediglich Urkunden, also beweiserhebliche Erklärungen, die in verkörperter Form vorliegen und einen Aussteller erkennen lassen. Urkunden weisen also eine Beweis-, eine Garantie- und eine Perpetuierungsfunktion auf. Digitalen Erklärungen fehlt es an letzterem: Zwar werden digitale Erklärungen auf physischen Trägermedien wie Festplatten abgespeichert, allerdings liegen sie hierbei lediglich in maschinenlesbarer Form vor; für Menschen werden sie erst durch Anwendung von Hilfsmitteln wie Bildschirmen verständlich. Dies genügt nicht zur Anwendung des § 267 StGB. Auch das Verbot der Fälschung technischer Aufzeichnungen (§ 268 StGB) bot kaum Schutz für digitale Erklärungen, weil es lediglich auf Aufzeichnungen Anwendung findet, die von Aufzeichnungsgeräten eigenständig bewirkt worden sind. Hieran fehlt es in aller Regel bei der elektronischen Datenverarbeitung, weil bei dieser Daten typischerweise nicht selbstständig aufgezeichnet, sondern lediglich eingelesen werden.[8] Überdies erfasst er nicht die Situation, dass der Täter die Daten manipuliert, bevor sie durch die Maschine ausgewertet werden.[9] Um die Echtheit rechtserheblicher Erklärungen in digitaler Form umfassend zu schützen, bedurfte es daher einer Erweiterung des Urkundenstrafrechts durch den Gesetzgeber.[10]

Konzeptionierung eines neuen Straftatbestands für digitale Erklärungen

[Bearbeiten | Quelltext bearbeiten]Die Bundesregierung schlug zunächst die folgende Regelung vor:

Dieser Tatbestandsentwurf wies lediglich einen schwachen Bezug zu § 267 StGB auf, weil er auf beweiserhebliche Daten aller Art Anwendung fand, unabhängig davon, ob die Daten einen für Urkunden charakteristischen Erklärungswert hatten. Dementsprechend wurde er in den parlamentarischen Beratungen vielfach als zu weitgehend angesehen.[11] In Reaktion hierauf kam der Vorschlag auf, § 267 StGB um eine Gleichstellungsnorm zu ergänzen, kraft derer auch computerlesbare Erklärungen als Urkunden gelten sollten. Diesem Vorschlag folgte der Gesetzgeber jedoch nicht, weil er befürchtete, dass dies die Verständlichkeit des Gesetzes zu stark beeinträchtigt hätte.[12] Stattdessen entwickelte er einen neuen Entwurf für eine eigenständige Strafnorm, der sich eng an die Urkundenfälschung anlehnte: Der Gesetzgeber übernahm das Grundgerüst des § 267 StGB und ersetzte die Eigenschaften und Handlungen, die bei Erklärungen in Digitalform nicht vorliegen konnten, durch geeignete Alternativen. In dieser Form trat der Entwurf als § 269 StGB in Kraft.[13]

Flankiert wird § 269 StGB durch § 270 StGB, wonach der Täuschung im Rechtsverkehr die fälschliche Beeinflussung einer Datenverarbeitung im Rechtsverkehr gleichgestellt wird. Hierdurch wird gewährleistet, dass § 269 StGB auch in Situationen zur Anwendung kommt, in denen kein Mensch getäuscht, sondern lediglich eine Maschine überlistet wird. Der Gesetzgeber hatte dabei Situationen vor Augen, in denen rechtserhebliche Erklärungen vollautomatisch ohne Beteiligung eines Menschen ausgewertet werden. Anlass zur Ergänzung des § 269 StGB gab die Streitfrage, ob der Begriff des Täuschens voraussetzt, dass ein Mensch die Manipulation zur Kenntnis nimmt. Zwar ging das überwiegende Schrifttum davon aus, dass dies nicht notwendig war,[14] jedoch erschien dies dem Gesetzgeber zu unsicher. Auch wenn § 270 StGB primär zur Ergänzung des § 269 StGB geschaffen wurde, findet er auch auf die anderen Urkundsdelikte Anwendung, die ein Handeln zwecks Täuschung des Rechtsverkehrs erfordern.[15]

Entwicklungen nach Inkrafttreten des § 269 StGB

[Bearbeiten | Quelltext bearbeiten]Nach seinem Inkrafttreten wurde § 269 StGB bislang lediglich einmal geändert: Durch das sechste Strafrechtsreformgesetz erweiterte der Gesetzgeber mit Wirkung zum 1. April 1998 § 269 Abs. 3 StGB um einen Verweis auf eine Qualifikation der Urkundenfälschung (gewerbs- und bandenmäßige Begehung). Durch die verschärfte Strafandrohung für diese Situation, die der Gesetzgeber auch in zahlreiche weitere Delikten einfügte, sollte die organisierte Kriminalität abgeschreckt werden.[1]

Objektiver Tatbestand

[Bearbeiten | Quelltext bearbeiten]Beweiserhebliche Daten

[Bearbeiten | Quelltext bearbeiten]Definition

[Bearbeiten | Quelltext bearbeiten]§ 269 StGB schützt beweiserhebliche Daten. Als Daten gelten Informationen, die elektronisch, magnetisch oder in einer anderen für Menschen nicht unmittelbar wahrnehmbaren Form gespeichert werden, die also codiert sind.[16] Dies erfasst insbesondere Daten, die auf Computern, CDs, Speicherchips oder Magnetstreifen gespeichert werden.[17] Anders als viele andere datenbezogene Vorschriften des StGB verweist § 269 StGB nicht auf die Datendefinition des § 202a Abs. 2 StGB, um auch solche Daten in den Tatbestand mit einzubeziehen, die bereits vor ihrer Eingabe in eine Datenverarbeitungsanlage manipuliert werden oder die beim Eingeben manipuliert werden.[18]

Das Merkmal der Beweiserheblichkeit beschränkt den Tatbestand auf Datenurkunden. Hiermit ist gemeint, dass die Daten abgesehen von der fehlenden Verkörperung Urkundenqualität aufweisen müssen, dass sie also eine Urkunde bildeten, druckte man sie aus. Dies trifft zu, wenn sie über eine Beweis- und eine Garantiefunktion verfügen.[19] Insofern gelten die Ausführungen zur Urkundenfälschung entsprechend: Die Beweisfunktion liegt vor, wenn die Daten dazu geeignet und bestimmt sind, über eine im Rechtsverkehr relevante Tatsache Beweis zu erheben.[20] Hieran fehlt etwa bei Daten, die zu privaten oder technischen Zwecken gespeichert werden. Auch die Personalausweisnummer besitzt keine Beweisfunktion, weil sie nicht geschäftlichen, sondern lediglich öffentlich-rechtlichen Zwecken dient.[21] Die Garantiefunktion besteht, wenn die Daten einen Aussteller erkennen lassen, der sich den Inhalt der Urkunde als Erklärung zurechnen lassen will. Vereinfacht gesagt ist also zu prüfen, ob eine Urkunde iSd. § 267 StGB vorläge, druckte man die Daten aus.

Fallbeispiele

[Bearbeiten | Quelltext bearbeiten]Um beweiserhebliche Daten handelt es sich zunächst bei Kontendaten und Geheimnummern.[22] Tatbestandsmäßig sind ferner die auf EC- und Kreditkarten[23] sowie auf Telefonkarten hinterlegten Informationen.[24] Diese Karten speichern auf ihren Magnetstreifen Informationen über die Transaktionen und die Nutzungsbefugnis ihrer Inhaber.

Auch die in einer E-Mail enthaltenen Informationen über den Absender stellen nach überwiegender Ansicht Datenurkunden dar. Teilweise wird hiergegen allerdings eingewandt, dass eine E-Mail zu leicht fälschbar sei, um eine Beweisfunktion aufweisen zu können. Die Qualität einer Datenurkunde erlangen sie erst, wenn sie durch eine elektronische Signatur geschützt sind.[25] Die vorherrschende Sichtweise hält dem entgegen, dass es für das Merkmal der Beweisfunktion nach tradierter Dogmatik des Urkundenstrafrechts nicht auf das Bestehen von hoher Beweiskraft ankomme; es genüge bereits, wenn die Urkunde – gegebenenfalls in Verbindung mit anderen Indizien – genutzt werden kann, um den Richter von einer Tatsache zu überzeugen.[26]

Tathandlungen

[Bearbeiten | Quelltext bearbeiten]Speichern

[Bearbeiten | Quelltext bearbeiten]§ 269 StGB benennt drei tatbestandsmäßige Handlungsformen, die denen der Urkundenfälschung nachempfunden sind:

Tatbestandsmäßig handelt zunächst, wer Daten in einer Weise speichert, dass bei deren Wahrnehmung eine unechte Urkunde entstünde. Eine Urkunde ist unecht, wenn ihr scheinbarer Aussteller vom tatsächlichen Aussteller abweicht. Eine unechte Urkunde täuscht also über die Identität ihres Urhebers.[27] Diese Begehungsvariante entspricht inhaltlich dem Herstellen einer unechten Urkunde nach § 267 StGB. Der Begriff des Speicherns beschreibt Handlungen, durch die eine unechte Datenurkunde hergestellt und in einem nicht-flüchtigen Speicher (etwa Arbeitsspeicher) abgelegt wird.

Eine unechte Datenurkunde stellt zunächst her, wer fremde Kontendaten auf Blankettcodekarten kopiert, weil die Informationen auf dem Magnetstreifen eine Datenurkunde darstellen, als deren Aussteller eine Bank erscheint.[28] Entsprechendes gilt für die Erstellung von Kunden- oder Telefonkarten.

§ 269 Abs. 1 Var. 1 StGB erfüllt ferner, wer mit einer fremden Codekarte Geld an einem Bankautomaten abhebt: Der Täter speichert durch die Ingebrauchnahme des Bankautomaten eine Auszahlungsanweisung in Datenform, Urheber der berechtigte Karteninhaber ausgewiesen ist. Durch den Gebrauch einer fremden Karte erzeugt der Täter daher eine Datenurkunde, die fälschlich den berechtigten Karteninhaber als Aussteller erkennen lässt.[29]

Tatbestandsmäßig handeln ferner Kraftfahrer, die ihre Lenkzeiten auf Zeiterfassungskarten anderer Fahrer speichern, um Lenkzeitverstöße zu verschleiern, weil auch hier über den wahren Aussteller der Datenurkunde getäuscht wird.[30] Auch durch IP-Spoofing wird eine unechte Datenurkunde hergestellt.[31] Gleiches gilt für das Ausfüllen eines Online-Formulars mithilfe von Daten, die durch Keylogger[32] oder Phishing[33] ausgespäht wurden.

Das Versenden von E-Mails unter Angabe eines unzutreffenden Absenders erfüllt den Tatbestand, wenn der Täter nicht lediglich über den Namen, sondern über die Identität des Absenders täuscht. Dies ist etwa der Fall, wenn der Täter dem Opfer unbefugt unter fremdem Namen eine Kostenübernahme zusichert.[34] Auch das Versenden von Phishing-E-Mails ist tatbestandsmäßig, sofern die Aufforderung zur Übermittlung eine rechtserhebliche Erklärung enthält und einen Aussteller erkennen lässt.[35]

Entsprechendes gilt, wenn der Täter auf Webseiten Benutzerkonten unter falschem Namen anlegt, um – typischerweise in betrügerischer Absicht – Verträge zu schließen und abzuwickeln. Durch die Übermittlung von Personendaten an den Plattformbetreiber erklärt der Täter gegenüber dem Webseitenbetreiber, dass die genannte Person eine Vertragsbeziehung zu diesem aufnehmen will. Schließlich sind die Betreiber geschäftlicher Plattformen in aller Regel darauf angewiesen, die Identität ihrer Nutzers zu kennen, weshalb die Angabe falscher Daten keine Namens-, sondern eine Identitätstäuschung darstellt. Daher ist § 269 StGB etwa verwirklicht, wenn sich Täter unter falschem Namen im Kundenportal der Deutschen Bahn[36] oder auf eBay anmeldet.[37]

Verändern

[Bearbeiten | Quelltext bearbeiten]Tatbestandsmäßig handelt ferner, wer gespeicherte Daten verändert. Diese Variante entspricht dem Verfälschen echter Urkunden bei § 267 StGB. Sie wird verwirklicht, wenn der Täter ordnungsgemäß gespeicherte Daten in unbefugter Weise modifiziert.[38] So verhält es sich etwa, wenn er durch technische Hilfsmittel abtelefonierte Telefonkarten unbefugt wieder auflädt.[39]

Gebrauchen

[Bearbeiten | Quelltext bearbeiten]Schließlich wird § 269 StGB durch das Gebrauchen einer unechten oder verfälschten Datenurkunde verwirklicht. Diese Variante ist etwa einschlägig, wenn der Täter die angesprochene manipulierte Telefonkarte zum Telefonieren einsetzt.[40]

Subjektiver Tatbestand

[Bearbeiten | Quelltext bearbeiten]Der subjektive Tatbestand des § 269 StGB ist dem der Urkundenfälschung vollständig nachgebildet. Daher setzt eine Strafbarkeit nach § 269 StGB zunächst voraus, dass der Täter mit Eventualvorsatz hinsichtlich aller objektiven Tatbestandsmerkmale handelt,[41] er also billigend in Kauf nimmt, dass er die Tatbestandsmerkmale verwirklicht.[42] Der Täter muss also insbesondere erkennen, dass beweiserhebliche Daten vorliegen und dass er eine der in der Vorschrift genannten Manipulationshandlungen verwirklicht. Im Fall des Gebrauchens muss er erkennen, dass er eine manipulierte Aufzeichnung nutzt.

Darüber hinaus muss der Täter zwecks Täuschung des Rechtsverkehrs handeln. Dies ist gegeben, wenn er mit seinem Handeln bezweckt, dass Dritte darauf vertrauen, dass die Aufzeichnung in einem manipulationsfreien Verfahren zustande gekommen ist und sich dadurch zu einem rechtserheblichen Verhalten veranlasst sehen.[43] Wie bei § 267 StGB[44] gilt, dass hierfür direkter Vorsatz notwendig, allerdings auch ausreichend ist. Mit dem notwendigen Vorsatz handelt der Täter etwa, wenn er Phishing-Mails versendet, um den Empfänger zur Preisgabe von Daten zu veranlassen, mit deren Hilfe der Täter in fremdem Namen Transaktionen vornehmen kann.[45] § 269 StGB ist demgegenüber nicht erfüllt, wenn der Täter, der eine E-Mail unbefugt in fremdem Namen versendet, nicht erwartet, dass der Empfänger mit einer rechtserheblichen Handlung reagiert.[46]

Gemäß § 270 StGB steht der Täuschung im Rechtsverkehr die fälschliche Beeinflussung einer Datenverarbeitung im Rechtsverkehr gleich. Hierdurch werden Situationen erfasst, in denen die Datenurkunde nicht durch einen Menschen ausgewertet wird, sondern durch einen Computer.[47] Hierdurch wird etwa der Fall mit eingeschlossen, dass der Täter eine Telefonkarte wiederholt unberechtigt auflädt, um sich unter Überlistung der technischen Zugangskontrolle kostenlosen Zugang zum Telefonnetz zu verschaffen.[48]

Versuch, Vollendung und Beendigung

[Bearbeiten | Quelltext bearbeiten]Die versuchte Fälschung beweiserheblicher Daten ist nach § 269 Abs. 2 StGB strafbar. Der Täter überschreitet die Schwelle zum Versuch, wenn er bewusst mit seiner Manipulationshandlung beginnt.

Der Zeitpunkt der Vollendung des Delikts variiert je nach Tathandlung: Das Speichern und das Verändern einer Urkunde vollendet der Täter, indem er die jeweilige Manipulationshandlung abschließt.[49] Aufgrund dieses frühen Vollendungszeitpunkts gelangen diese Varianten nur selten nicht über das Versuchsstadium hinaus. Das Gebrauchen vollendet er hingegen, indem er einem Dritten die Gelegenheit dazu gibt, den Inhalt der Datenurkunde wahrzunehmen.

Der Zeitpunkt der Deliktsvollendung stimmt regelmäßig mit dem der Beendigung überein. Sofern der Täter allerdings entlang eines Tatplans mehrere Handlungen des § 269 StGB vornimmt, beendet der Täter das Delikt erst, wenn er die letzten Handlungen vornimmt. Dies trifft beispielsweise zu, wenn der Täter Daten speichert, um sie anschließend zu gebrauchen.

Prozessuales und Strafzumessung

[Bearbeiten | Quelltext bearbeiten]Wegen des Regelstrafrahmens von Freiheitsstrafe bis zu fünf Jahren oder Geldstrafe handelt es sich bei der Fälschung beweiserheblicher Daten gemäß § 12 Abs. 2 StGB um ein Vergehen. Bei § 269 StGB handelt es sich im Grundsatz um ein Amtsdelikt, sodass Strafverfolgungsbehörden von Amts wegen auch ohne Vorliegen eines Strafantrags Ermittlungen einleiten können.

Sobald das Delikt beendet ist, beginnt gemäß § 78a StGB die Verfolgungsverjährung. Diese beträgt gemäß § 78 Abs. 3 Nr. 4 StGB fünf Jahre

§ 269 Abs. 3 StGB verweist auf die Regelbeispiele der Urkundenfälschung. Ist ein solches verwirklicht, empfiehlt das Gesetz dem Richter, eine Freiheitsstrafe zwischen sechs Monaten und zehn Jahren zu verhängen. Dies betrifft insbesondere das gewerbsmäßige und das bandenmäßige Handeln sowie das Verursachen eines Vermögensschadens großen Ausmaßes.

Schließlich findet gemäß § 269 Abs. 4 StGB auch die Qualifikation der Urkundenfälschung auf die Fälschung beweiserheblicher Daten Anwendung. Die Qualifikation verwirklicht, wer die Tat sowohl gewerbs- als auch bandenmäßig begeht. Bei Vorliegen der Qualifikation steigt der Strafrahmen auf Freiheitsstrafe zwischen einem und zehn Jahren an. Hierdurch wird das Fälschen beweiserheblicher Daten in dieser Konstellation zum Verbrechen aufgewertet.

Gesetzeskonkurrenzen

[Bearbeiten | Quelltext bearbeiten]Werden im Zusammenhang mit einer Tat nach § 269 StGB weitere Delikte verwirklicht, können diese zur Fälschung beweiserheblicher Daten in Gesetzeskonkurrenz stehen. Da Urkundsdelikte typischerweise der Vorbereitung von Vermögensdelikten dienen, kommt eine Konkurrenz insbesondere zum Computerbetrug (§ 263a StGB) in Betracht. Regelmäßig soll durch das Herstellen und Gebrauchen einer manipulierten Datenurkunde das Ergebnis eines Datenverarbeitungsvorgangs beeinflusst werden. Da § 263a StGB mit dem Vermögen ein anderes Gut als § 269 StGB schützt, stehen beide Delikte in dieser Situation zueinander im Verhältnis der Idealkonkurrenz (§ 52 StGB).[50] Entsprechendes gilt für den Tatbestand der Datenveränderung (§ 303a StGB), der typischerweise während des Manipulationsvorgangs mitverwirklicht wird. Die Unterschlagung (§ 246 StGB) tritt aufgrund formeller Subsidiarität hinter § 269 StGB zurück.[51]

Eine Gesetzeskonkurrenz besteht ebenfalls, wenn der Täter mehrere Handlungsvarianten des § 269 StGB verwirklicht. Hierzu kommt es vor allem dann, wenn der Täter bereits beim Speichern der manipulierten Daten den Willen hegt, diese zur Täuschung im Rechtsverkehr zu gebrauchen. In dieser Situation werden – wie bei § 267 StGB – beide Begehungsvarianten zu einer Begehung des § 269 StGB zusammengefasst. Fasst er hingegen den Entschluss zum Gebrauchen erst nach Abschluss der Manipulation, stehen beide Begehungen zueinander im Verhältnis der Tatmehrheit (§ 53 StGB).[52]

Umstritten ist die konkurrenzrechtliche Bewertung von Situationen, in denen der Täter sowohl eine Fälschung beweiserheblicher Daten als auch eine Urkundenfälschung (§ 267 StGB) begeht. Relevant wird dies in Konstellationen, in denen die manipulierte Erklärung sowohl in Daten- als auch in Urkundenform vorliegt. So verhält es sich etwa, wenn der Täter zunächst eine Datenurkunde manipuliert, diese danach ausdruckt und den Ausdruck als Urkunde gebraucht. Nach teilweise vertretener Ansicht tritt in dieser Situation § 269 StGB aufgrund seiner Auffangfunktion hinter § 267 StGB zurück.[53] Nach anderer Auffassung Sichtweise bleiben beide Delikte nebeneinander bestehen; das Vorliegen von Tateinheit und -mehrheit richte sich nach dem jeweiligen Tatplan.[54]

Kriminologie

[Bearbeiten | Quelltext bearbeiten]Das Bundeskriminalamt gibt jährlich eine Statistik über alle in Deutschland gemeldeten Straftaten heraus, die Polizeiliche Kriminalstatistik (PKS).[56] Seit 1993 wird das gesamte Bundesgebiet erfasst. In den Statistiken von 1991 und 1992 wurden die alten Bundesländer und das gesamte Berlin erfasst. Frühere Statistiken erfassen lediglich die alten Bundesländer.

§ 269 StGB wird in der PKS unter dem Schlüssel 543000 geführt. Im Bereich der Computerkriminalität, zu der § 269 StGB zählt, wird ein großes Dunkelfeld vermutet, weshalb die Aussagekraft der Kriminalstatistik begrenzt ist. Als Ursachen hierfür werden im Allgemeinen eine geringe Anzeigebereitschaft Betroffener und fehlende Kapazitäten der Polizei vermutet, spezifisch in Bezug auf § 269 StGB zusätzlich die typische Unauffälligkeit von Manipulationshandlungen.[57] Dennoch bietet die Statistik einen Anhaltspunkt für die kriminologische Bedeutung des § 269 StGB.

Nach Angabe der Kriminalstatistik besaß § 269 StGB zunächst eine geringe praktische Relevanz.[58] Die Anzahl der gemeldeten Fälle bewegte sich im niedrigen dreistelligen Bereich. Die Aufklärungsquote der gemeldeten Fälle bewegte sich mit fast durchgängig über 90 % auf hohem Niveau; sie übertraf insbesondere die Aufklärungsquote bei anderen Delikten, die wie § 269 StGB zur Computerkriminalität gezählt werden, etwa § 263a StGB (2021: 29,3 %).[55] Zur hohen Aufklärungsquote, die für Urkundsdelikte nicht ungewöhnlich ist, trägt der Umstand bei, dass die Aufdeckung der Tat häufig mit der Entdeckung des Täters einhergeht.[59] In den 2000er Jahren begann ein deutlicher, anhaltender Anstieg der Fallzahl. Ihren Höchstwert erreichte diese 2021 mit 13.390 Taten. Mit dem Anstieg der Fälle einher ging eine deutliche Verringerung der Aufklärungsquote. Diese hatte ebenfalls im Jahr 2021 mit 32,6 % ihren Tiefpunkt. Die Einführung elektronischer Signaturen hat das Ansteigen der Fallzahl bislang nicht nachweislich gebremst, was wahrscheinlich dadurch bedingt wird, dass bei rechtserheblichen Erklärungen von solchen Signaturen nur selten Gebrauch gemacht wird.[60]

Die praxisrelevantesten Begehungsform des § 269 StGB stellen das Versenden von E-Mails unter falschem Namen und der Gebrauch gefälschter Codekarten an Bankautomaten dar.[61] Unmittelbar nach Einführung der Vorschrift wurde § 269 StGB zudem häufig durch das unbefugte Wiederaufladen von Telefonkarten verwirklicht.

| Erfasste Fälle | ||||

|---|---|---|---|---|

| Jahr | Insgesamt | Pro 100.000 Einwohner | Anteil der versuchten Taten

(absolut/relativ) |

Aufklärungsquote |

| 1987 | 169 | 0,3 | 0 (0,0 %) | 98,8 % |

| 1988 | 160 | 0,3 | 3 (1,9 %) | 96,3 % |

| 1989 | 164 | 0,3 | 6 (3,7 %) | 94,5 % |

| 1990 | 82 | 0,1 | 4 (4,9 %) | 93,9 % |

| 1991 | 106 | 0,2 | 4 (3,8 %) | 93,4 % |

| 1992 | 112 | 0,2 | 5 (4,5 %) | 95,5 % |

| 1993 | 156 | 0,2 | 8 (5,1 %) | 96,2 % |

| 1994 | 179 | 0,2 | 16 (8,9 %) | 88,8 % |

| 1995 | 227 | 0,3 | 4 (1,8 %) | 94,7 % |

| 1996 | 198 | 0,2 | 3 (1,5 %) | 94,4 % |

| 1997 | 380 | 0,5 | 8 (2,1 %) | 93,7 % |

| 1998 | 349 | 0,4 | 9 (2,6 %) | 89,7 % |

| 1999 | 124 | 0,2 | 15 (12,1 %) | 79,0 % |

| 2000 | 268 | 0,3 | 7 (2,6 %) | 90,3 % |

| 2001 | 920 | 1,1 | 6 (0,7 %) | 95,8 % |

| 2002 | 228 | 0,3 | 12 (5,3 %) | 80,7 % |

| 2003 | 237 | 0,3 | 8 (3,4 %) | 86,5 % |

| 2004 | 570 | 0,7 | 14 (2,5 %) | 77,0 % |

| 2005 | 1012 | 1,2 | 72 (7,1 %) | 46,7 % |

| 2006 | 2460 | 3,0 | 173 (7,0 %) | 44,9 % |

| 2007 | 4419 | 5,4 | 291 (6,6 %) | 39,4 % |

| 2008 | 5716 | 7,0 | 367 (6,4 %) | 41,7 % |

| 2009 | 6319 | 7,7 | 241 (3,8 %) | 53,2 % |

| 2010 | 6840 | 8,4 | 303 (4,4 %) | 52,0 % |

| 2011 | 7671 | 9,4 | 317 (4,1 %) | 47,0 % |

| 2012 | 8539 | 10,4 | 415 (4,9 %) | 42,6 % |

| 2013 | 9779 | 12,1 | 405 (4,1 %) | 39,5 % |

| 2014 | 8009 | 9,9 | 370 (4,6 %) | 42,8 % |

| 2015 | 7187 | 8,9 | 282 (3,9 %) | 46,9 % |

| 2016 | 8158 | 9,9 | 260 (3,2 %) | 51,4 % |

| 2017 | 8352 | 10,1 | 274 (3,3 %) | 46,9 % |

| 2018 | 8541 | 10,3 | 269 (3,1 %) | 45,7 % |

| 2019 | 8877 | 10,7 | 319 (3,6 %) | 42,2 % |

| 2020 | 10.895 | 13,1 | 342 (3,1 %) | 35,1 % |

| 2021 | 13.390 | 16,1 | 389 (2,9 %) | 32,6 % |

Rechtslage in anderen Staaten

[Bearbeiten | Quelltext bearbeiten]Das österreichische Strafrecht verfolgt in Bezug auf Datenurkunden einen ähnlichen Ansatz wie das deutsche Recht. Der Gesetzgeber schuf mit § 225a StGB einen gesonderten Straftatbestand der Datenfälschung. Diesen verwirklicht, wer entweder falsche Daten herstellt oder echte Daten verfälscht, um sie im Rechtsverkehr als Beweismittel zu nutzen.

Ein anderer Ansatz findet sich demgegenüber im Schweizer Strafrecht. Dort wurde Art. 110 StGB, der den Begriff der Urkunde definiert, um einen Zusatz ergänzt, der Aufzeichnungen auf Bild- und Datenträgern der Schriftform gleichstellt, wodurch die herkömmlichen Urkundsdelikte auf solche Daten erstreckt wurden.

Literatur

[Bearbeiten | Quelltext bearbeiten]- Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5.

- Nils Höinghaus: Der hypothetische Vergleich des § 269 StGB unter Berücksichtigung der tatsächlichen und normativen Vergleichbarkeit von Schrifturkunde und moderner (Computer-)Datenurkunde. Ibidem, Stuttgart 2006, ISBN 3-89821-644-6.

- Alexander Koch: Strafrechtliche Probleme des Angriffs und der Verteidigung in Computernetzen. Nomos, Baden-Baden / Zürich 2008, ISBN 978-3-8329-3349-4.

Weblinks

[Bearbeiten | Quelltext bearbeiten]- § 269 StGB auf dejure.org – Gesetzestext mit Hinweisen zu Rechtsprechung und Querverweisen

- § 270 StGB auf dejure.org – Gesetzestext mit Hinweisen zu Rechtsprechung und Querverweisen

Einzelnachweise

[Bearbeiten | Quelltext bearbeiten]- ↑ a b Sechstes Gesetz zur Reform des Strafrechts (6. StrRG) vom 26. Januar 1998 (BGBl. 1998 I S. 164).

- ↑ OLG Hamm, Beschluss vom 18.11.2008 - Az. 5 Ss 347/08 = MultiMedia und Recht 2009, S. 775. Christoph Bühler: Ein Versuch, Computerkriminellen das Handwerk zu legen: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität. In: Monatsschrift des deutschen Rechts. 1987, S. 448 (453). Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 31–34. Manfred Möhrenschlager: Der Regierungsentwurf eines Zweiten Gesetzes zur Bekämpfung der Wirtschaftskriminalität, in: Zeitschrift für Wirtschaftsstrafrecht 1982, S. 201 (203). Michael Rösler: Die strafbare Fälschung beweiserheblicher Daten , in: JurPC 1987, S. 412 f. Ellen Schlüchter: Zweites Gesetz zur Bekämpfung der Wirtschaftskriminalität. C. F. Müller, Heidelberg 1987, ISBN 3-8114-2787-3, S. 96. Klaus Tiedemann: Die Bekämpfung der Wirtschaftskriminalität durch den Gesetzgeber, in: JuristenZeitung 1986, S. 865 (869). Jürgen Welp: Die Urkunde und ihr Duplikat, S. 511 (524), in: Wilfried Küper, Jürgen Welp (Hrsg.): Beiträge zur Rechtswissenschaft: Festschrift für Walter Stree und Johannes Wessels zum 70. Geburtstag. C. F. Müller, Heidelberg 1993, ISBN 3-8114-0893-3.

- ↑ Prägnant Günther Jakobs: Urkundenfälschung: Revision eines Täuschungsdelikts. Carl Heymanns, Köln 2000, ISBN 3-452-24384-2, S. 5: "Leerformel".

- ↑ KG, Beschluss vom 22.7.2009 - Az. (4) 1 Ss 181-09 (130/09) = BeckRS 2009, 25371. Volker Erb: § 269 Rn. 1, in: Volker Erb, Jürgen Schäfer (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 4. Auflage. Band 5: §§ 263–297 StGB. C. H. Beck, München 2022, ISBN 978-3-406-74605-5. Ingeborg Puppe: Urkundenschutz im Computerzeitalter, S. 569, in: Claus Roxin, Gunter Widmaier (Hrsg.): 50 Jahre Bundesgerichtshof. Band 4: Strafrecht, Strafprozeßrecht. C. H. Beck, München 2000, ISBN 3-406-46600-1. Stefan Petermann: Die Einrichtung gefälschter Internetaccounts - ein Anwendungsfall des § 269 StGB?, in: Juristische Schulung 2010, S. 774 (777 f.). Ingeborg Puppe: Die Datenurkunde im Strafrecht, in: Juristische Schulung 2012, S. 961 (964). Henning Radtke: Neue Formen der Datenspeicherung und das Urkundenstrafrecht, in: Zeitschrift für die gesamte Strafrechtswissenschaft Bd. 115 (2003), S. 26 (52). Hartmut Vogler: Die „zusammengesetzte Urkunde“ aus zeichentheoretischer Sicht. Peter Lang, Frankfurt am Main 1994, ISBN 3-631-46793-1, S. 92–96. Ähnl. (Schutz des Einzelnen vor Täuschung) Günther Jakobs: Urkundenfälschung: Revision eines Täuschungsdelikts. Carl Heymanns, Köln 2000, ISBN 3-452-24384-2, S. 95.

- ↑ BT-Drs. 10/5058, S. 34. Tobias Kulhanek: Digitales Urkundenstrafrecht. In: Zeitschrift für Wirtschaftsstrafrecht. 2021, S. 220. Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2. WiKG (III). In: Computer & Recht. 1986, S. 824. Henning Radtke: Neue Formen der Datenspeicherung und das Urkundenstrafrecht. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 115, 2003, S. 26 (29 f.).

- ↑ Zweites Gesetz zur Bekämpfung der Wirtschaftskriminalität (WiKG) vom 15. Mai 1986 (BGBl. 1986 I S. 721).

- ↑ BT-Drs. 10/318, S. 31. BT-Drs. 10/5058, S. 33.

- ↑ Eingehend Ingeborg Puppe: Die Fälschung technischer Aufzeichnungen. Duncker & Humblot, Berlin 1972, ISBN 3-428-02747-7, S. 214–221.

- ↑ BT-Drs. 10/318, S. 33.

- ↑ BT-Drs. 10/318, S. 31–33. BT-Drs. 10/5058, S. 33 f. Christoph Bühler: Ein Versuch, Computerkriminellen das Handwerk zu legen: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität. In: Monatsschrift des deutschen Rechts. 1987, S. 448 (453). Manfred Möhrenschlager: Der Regierungsentwurf eines Zweiten Gesetzes zur Bekämpfung der Wirtschaftskriminalität. In: Zeitschrift für Wirtschaftsstrafrecht. 1982, S. 201 (203). Hauke Scheffler, Christian Dressler: Vorschläge zur Änderung zivilrechtlicher Formvorschriften und ihre Bedeutung für den Wirtschaftszweig E-Commerce. In: Computer & Recht. 2000, S. 378 (384). Klaus Tiedemann: Die Bekämpfung der Wirtschaftskriminalität durch den Gesetzgeber. In: JuristenZeitung. 1986, S. 865 (869).

- ↑ Ingeborg Puppe, Kay Schumann: § 269 Rn. 4. In: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- ↑ BT-Drs. 10/5058, S. 33.

- ↑ Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2. WiKG (III). In: Computer & Recht. 1986, S. 824 f.

- ↑ Exemplarisch Fritjof Haft: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität (2. WiKG) - - Teil 2: Computerdelikte. In: Neue Zeitschrift für Strafrecht. 1987, S. 6 (9). Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2. WiKG (III). In: Computer & Recht. 1986, S. 824 (828).

- ↑ BT-Drs. 10/318, S. 34.

- ↑ OLG Zweibrücken, Beschluss vom 9. Februar 2022 – 2 Ss 70/21 –, Neue Zeitschrift für Strafrecht 2022, S. 550 Rn. 19. Walter Buggisch: Fälschung beweiserheblicher Daten durch Verwendung einer falschen E-Mail-Adresse? In: Neue Juristische Wochenschrift. 2004, S. 3519 (3520). Manfred Möhrenschlager: Der Regierungsentwurf eines Zweiten Gesetzes zur Bekämpfung der Wirtschaftskriminalität. In: Zeitschrift für Wirtschaftsstrafrecht. 1982, S. 201 (203). Henning Radtke: Neue Formen der Datenspeicherung und das Urkundenstrafrecht. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 115, 2003, S. 26 (52 f.).

- ↑ BGH, Urteil vom 22. November 1991 – 2 StR 376/91 –, BGHSt 38, 120. BGH, Urteil vom 13. Mai 2003 – 3 StR 128/03 –, Strafverteidiger 2004, S. 21 (22). Walter Buggisch: Fälschung beweiserheblicher Daten durch Verwendung einer falschen E-Mail-Adresse? In: Neue Juristische Wochenschrift. 2004, S. 3519 (3520). Bernd Hecker: Herstellung, Verkauf, Erwerb und Verwendung manipulierter Telefonkarten. In: Juristische Arbeitsblätter. 2004, S. 762 (764).

- ↑ Walter Buggisch: Fälschung beweiserheblicher Daten durch Verwendung einer falschen E-Mail-Adresse? In: Neue Juristische Wochenschrift. 2004, S. 3519 (3520). Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 35. Eingehend zum Datenbegriff des § 269 StGB Maximilian Dornseif, Kay Schumann: Probleme des Datenbegriffs im Rahmen des § 269 StGB. In: Juristische Rundschau. 2002, S. 52 ff.

- ↑ BGH, Beschluss vom 21. Juli 2020 – 5 StR 146/19 –, Neue Juristische Wochenschrift 2020, S. 3260 Rn. 29 f. Tobias Kulhanek: Digitales Urkundenstrafrecht. In: Zeitschrift für Wirtschaftsstrafrecht. 2021, S. 220 (221).

- ↑ KG, Beschluss vom 22. Juli 2009 – 1 Ss 181/09 –, Neue Zeitschrift für Strafrecht 2010, S. 576. Christoph Bühler: Ein Versuch, Computerkriminellen das Handwerk zu legen: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität. In: Monatsschrift des deutschen Rechts. 1987, S. 448 (453). Theodor Lenckner: Computerkriminalität - Möglichkeiten und Grenzen des 2 WiKG (III). In: Computer & Recht. 1986, S. 824 (825).

- ↑ KG, Urteil vom 26. April 2004 – 1 Ss 436/03 –, Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2004, S. 249 (250).

- ↑ BGH, Urteil vom 22. November 1991 – 2 StR 376/91 –, BGHSt 38, 120 (122).

- ↑ Stephan Christoph, Verena Dorn-Haag: Der „elektronische Taschendiebstahl“ bei Kleinstbetragszahlungen. In: Neue Zeitschrift für Strafrecht. 2020, S. 697 (699). Eric Hilgendorf: Grundfälle zum Computerstrafrecht. IV. Der Computerbetrug. In: Juristische Schulung. 1997, S. 130 (134). Hans Richter: Mißbräuchliche Benutzung von Geldautomaten. In: Computer & Recht. 1989, S. 303 (306). Caroline Rossa: Mißbrauch beim electronic cash - Eine strafrechtliche Bewertung. In: Computer & Recht. 1997, S. 219 (226).

- ↑ BGH, Urteil vom 13. Mai 2003 – 3 StR 128/03 –, Strafverteidiger 2004, S. 21 (22). Bernd Hecker: Herstellung, Verkauf, Erwerb und Verwendung manipulierter Telefonkarten. In: Juristische Arbeitsblätter. 2004, S. 762 (764).

- ↑ OLG Hamm, Beschluss vom 18. November 2008 – 5 Ss 347/08 –, Der Strafverteidiger 2009, S. 475 (476). Thomas Frank: Zur strafrechtlichen Bewältigung des Spamming. Logos Verlag, Berlin 2004, ISBN 3-8325-0491-5, S. 161. Zweifelnd auch Andreas Popp: „Phishing“, „Pharming“ und das Strafrecht, in: MultiMedia und Recht 2006, S. 84 (85 Fn. 11).

- ↑ Carl-Friedrich Stuckenberg: Zur Strafbarkeit von „Phishing“. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 118, 2006, S. 878 (887 f.). Allgemein gegen Notwendigkeit eines Fälschungsschutzes KG, Beschluss vom 22. Juli 2009 – 1 Ss 181/09 –, Neue Zeitschrift für Strafrecht 2010, S. 576 Rn. 16. Jörg Eisele: Fälschung beweiserhcblicher Daten bei Anmeldung eines eBay-Accounts unter falschem Namen, S. 1091 (1096 f.). In: Hans-Ullrich Paeffgen, Martin Böse, Urs Kindhäuser et al.: Strafrechtswissenschaft als Analyse und Konstruktion: Festschrift für Ingeborg Puppe zum 70. Geburtstag. Duncker & Humblot, Berlin 2011, ISBN 978-3-428-13211-9. Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 65. Henning Radtke: Neue Formen der Datenspeicherung und das Urkundenstrafrecht. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 65, 2003, S. 26 (39).

- ↑ BGH, Urteil vom 20. März 1951 – 2 StR 38/51 –, BGHSt 1, 117 (121). BGH, Urteil vom 29. Juni 1994 – 2 StR 160/94 –, BGHSt 40, 203 (204). Helmut Satzger: Der Begriff der Urkunde im Strafgesetzbuch. In: JURA. 2012, S. 106 (108).

- ↑ BGH, Urteil vom 22. November 1991 – 2 StR 376/91 –, BGHSt 38, 120 (122). Jörg Eisele: Payment Card Crime: Skimming. In: Computer & Recht. 2011, S. 131 (134).

- ↑ Volker Erb: § 269 Rn. 33. In: Volker Erb, Jürgen Schäfer (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 4. Auflage. Band 5: §§ 263–297 StGB. C. H. Beck, München 2022, ISBN 978-3-406-74605-5. Ingeborg Puppe, Kay Schumann: § 269 Rn. 33. In: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- ↑ OLG Stuttgart, Beschluss vom 25. März 2013 – 2 Ws 42/13 –, BeckRS 2013, 6959. Michael Duchstein: Die Strafbarkeit von Fahrerkartenmanipulationen. In: Neue Zeitschrift für Verkehrsrecht. 2013, S. 367 (368 f.).

- ↑ Mike Rinker: Strafbarkeit und Strafverfolgung von „IP-Spoofing“ und „Portscanning“. In: Multimedia und Recht. 2002, S. 663 (664).

- ↑ BGH, Beschluss vom 27. Juli 2017 – 1 StR 412/16 –, Neue Zeitschrift für Strafrecht 2018, S. 401 (404).

- ↑ Elisa Hoven, Johanna Hahn: Strafrechtliche Fragen im Zusammenhang mit der Covid-19-Pandemie. In: Juristische Ausbildung. 2020, S. 481 (486). Carl-Friedrich Stuckenberg: Zur Strafbarkeit von „Phishing“. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 118, 2006, S. 878 (906).

- ↑ BGH, Beschluss vom 23. Mai 2017 – 4 StR 141/17 –, Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2017, S. 281.

- ↑ Marco Gercke: Die Strafbarkeit von „Phishing“ und Identitätsdiebstahl. In: Computer & Recht. 2005, S. 606 (608). Michael Heghmanns: Strafbarkeit des „Phishing“ von Bankkontendaten und ihrer Verwertung. In: Zeitschrift für Wirtschaftsstgrafrecht. 2007, S. 167 f. Ingke Goeckenjan: Phishing von Zugangsdaten für Online-Bankdienste und deren Verwertung. In: Zeitschrift für Wirtschaftsstrafrecht. 2008, S. 128 (129 f.). Jürgen-Peter Graf: „Phishing“ derzeit nicht generell strafbar! In: Neue Zeitschrift für Strafrecht. 2007, S. 129 (131 f.). Carl-Friedrich Stuckenberg: Zur Strafbarkeit von „Phishing“. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 118, 2006, S. 878 (887 f.).

- ↑ BGH, Beschluss vom 6. April 2021 – 1 StR 67/21 –, Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2021, S. 214 Rn. 2.

- ↑ BGH, Beschluss vom 21. April 2015 – 4 StR 422/14 –, Neue Zeitschrift für Strafrecht 2015, S. 635. BGH, Beschluss vom 21. Juli 2020 – 5 StR 146/19 –, Neue Juristische Wochenschrift 2020, S. 3260 Rn. 28. KG, Beschluss vom 22. Juli 2009 – 1 Ss 181/09 –, Neue Zeitschrift für Strafrecht 2010, S. 576. Ingeborg Puppe: Die Datenurkunde im Strafrecht. In: Juristische Schulung. 2012, S. 961 (963 f.). Tobias Singelnstein: Erfüllt die Angabe falscher Personalien bei Auktionsgeschäften im Internet den Tatbestand des § 269 StGB? In: Juristische Rundschau. 2011, S. 375. Ralf Willer: Die Onlineauktion unter falschem Namen und der Straftatbestand der Fälschung beweiserheblicher Daten i.S.d. § 269 StGB. In: Neue Zeitschrift für Strafrecht. 2010, S. 553 (554). Anders OLG Hamm, Beschluss vom 18. November 2008 – 5 Ss 347/08 –, Multimedia und Recht 2009, S. 775, das davon ausgeht, dass die Daten mangels Signierung keinen Aussteller erkennen lassen.

- ↑ Christoph Bühler: Ein Versuch, Computerkriminellen das Handwerk zu legen: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität. In: Monatsschrift des deutschen Rechts. 1987, S. 448 (454).

- ↑ BGH, Beschluss vom 13. Mai 2003 – 3 StR 128/03 –, Strafverteidiger 2004, S. 21. Bernd Hecker: Herstellung, Verkauf, Erwerb und Verwendung manipulierter Telefonkarten. In: Juristische Arbeitsblätter. 2004, S. 762 (764).

- ↑ LG Würzburg, Urteil vom 29. Juli 1999 – 5 Kls 153 Js 1019/98 –, Neue Zeitschrift für Strafrecht 2000, S. 374.

- ↑ BGH, Urteil vom 6. Februar 1979 – 1 StR 648/78 –, BGHSt 28, 300 (304).

- ↑ BGH, Urteil vom 4. November 1988 – 1 StR 262/88 –, BGHSt 36, 1 (9). BGH, Urteil vom 22. Februar 2000 – 5 StR 573/99 –, Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2000, S. 165 (166). BGH, Urteil vom 18. Oktober 2007 – 3 StR 226/07 –, Neue Zeitschrift für Strafrecht 2008, S. 93.

- ↑ BGH, Urteil vom 11. Dezember 1951 – 1 StR 567/51 –, BGHSt 2, 50 (52). OLG Saarbrücken, Urteil vom 19. Dezember 1974 – Ss 83/74 –, Neue Juristische Wochenschrift 1975, S. 658 (659). Walter Buggisch: Fälschung beweiserheblicher Daten durch Verwendung einer falschen E-Mail-Adresse? In: Neue Juristische Wochenschrift. 2004, S. 3519 (3521).

- ↑ OLG Saarbrücken, Urteil vom 19. Dezember 1974 – Ss 83/74 –, Neue Juristische Wochenschrift 1975, S. 658 (659). Thomas Fischer: Strafgesetzbuch mit Nebengesetzen. 65. Auflage. C.H. Beck, München 2018, ISBN 978-3-406-70874-9, § 267 Rn. 42. Frank Zieschang: § 267 Rn. 270. In: Heinrich Laufhütte (Hrsg.): Leipziger Kommentar zum Strafgesetzbuch. 12. Auflage. Band 9. Teilband 2: §§ 267–283d. De Gruyter, Berlin 2009, ISBN 978-3-89949-697-0. Für Absicht Moritz Vormbaum: Das Handeln zur „Täuschung im Rechtsverkehr“. In: Goldtdammer's Archiv für Strafrecht. 2011, S. 167. Für einfachen Vorsatz Volker Erb: Buchbesprechung Freund, Georg: Urkundenstraftaten. In: Goldtdammer's Archiv für Strafrecht. 1999, S. 344 (345). Ingeborg Puppe, Kay Schumann: § 267 Rn. 103. In: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- ↑ Marco Gercke: Die Strafbarkeit von „Phishing“ und Identitätsdiebstahl. In: Computer & Recht. 2005, S. 606 (610). Ingeborg Puppe: Die Datenurkunde im Strafrecht. In: Juristische Schulung. 2012, S. 961 (963). Carl-Friedrich Stuckenberg: Zur Strafbarkeit von „Phishing“. In: Zeitschrift für die gesamte Strafrechtswissenschaft. Band 118, 2006, S. 878 (889).

- ↑ Walter Buggisch: Fälschung beweiserheblicher Daten durch Verwendung einer falschen E-Mail-Adresse? In: Neue Juristische Wochenschrift. 2004, S. 3519 (3521).

- ↑ BT-Drs. 10/318, S. 34.

- ↑ LG Würzburg, Urteil vom 29. Juli 1999 – 5 Kls 153 Js 1019/98 –, Neue Zeitschrift für Strafrecht 2000, S. 374.

- ↑ Thomas Fischer: Strafgesetzbuch mit Nebengesetzen. 65. Auflage. C.H. Beck, München 2018, ISBN 978-3-406-70874-9, § 267 Rn. 45. Für Vollendung erst mit Gebrauchen Günther Jakobs: Urkundenfälschung: Revision eines Täuschungsdelikts. Carl Heymanns, Köln 2000, ISBN 3-452-24384-2, S. 89 ff.

- ↑ BGH, Urteil vom 22. November 1991 – 2 StR 376/91 –, BGHSt 38, 120 (121). LG Würzburg, Urteil vom 29. Juli 1999 – 5 Kls 153 Js 1019/98 –, Neue Zeitschrift für Strafrecht 2000, S. 374 f. BGH, Beschluss vom 9. März 2021 – 1 StR 22/21 –, BeckRS 2021, 7944 Rn. 2. Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 145. Eric Hilgendorf: Tatbestandsprobleme bei der Datenveränderung nach StGB § 303a. In: Juristische Rundschau. 1994, S. 478. Stefan Petermann: Die Einrichtung gefälschter Internetaccounts – ein Anwendungsfall des § 269 StGB? In: Juristische Schulung. 2010, S. 774 (775 f.). Caroline Rossa: Mißbrauch beim electronic cash - Eine strafrechtliche Bewertung. In: Computer & Recht. 1997, S. 219 (228).

- ↑ Angedeutet durch BGH, Beschluss vom 6. Oktober 2020 – 4 StR 573/19 –, BeckRS 2020, 28093 Rn. 2 (Annahme von Tateinheit bereite rechtliche Bedenken).

- ↑ BGH, Beschluss vom 21. April 2015 – 4 StR 422/14 –, Neue Zeitschrift für Strafrecht 2015, S. 635. BGH, Beschluss vom 4. August 2022 – 4 StR 81/22 –, Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2022, S. 310. Martin Heger: § 269 Rn. 12. In: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3. Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 124 f.

- ↑ Martin Heger: § 269 Rn. 12. In: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3. Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2. WiKG (III). In: Computer & Recht. 1986, S. 824 (826).

- ↑ Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5. Ingeborg Puppe, Kay Schumann: § 269 Rn. 30. In: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- ↑ a b c PKS-Zeitreihe 1987 bis 2021. (XLSX) Bundeskriminalamt, 5. April 2022, abgerufen am 26. September 2022.

- ↑ Polizeiliche Kriminalstatistik. Bundeskriminalamt, abgerufen am 11. August 2023.

- ↑ Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 163–166.

- ↑ Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 154 ff.

- ↑ Susanne Hartmann: Neue Herausforderungen für das Urkundenstrafrecht im Zeitalter der Informationsgesellschaft. Lit Verlag, Münster 2004, ISBN 3-8258-7264-5, S. 155.

- ↑ Volker Erb: § 269 Rn. 2. In: Volker Erb, Jürgen Schäfer (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 4. Auflage. Band 5: §§ 263–297 StGB. C. H. Beck, München 2022, ISBN 978-3-406-74605-5.

- ↑ Volker Erb: § 269 Rn. 33. In: Volker Erb, Jürgen Schäfer (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 4. Auflage. Band 5: §§ 263–297 StGB. C. H. Beck, München 2022, ISBN 978-3-406-74605-5.