Privacy Coin

Als Privacy Coin (englisch für „Privatsphären-Münze“) werden Kryptowährungen bezeichnet, welche digitale anonyme Zahlungen ermöglichen (digitales Bargeld). Bitcoin wurde zu Beginn seiner Einführung noch als Privacy Coin angesehen, und er fand auf zahlreichen Darknet-Marktplätzen seine Anwendung als Zahlungsmittel. Durch die zunehmende Integration von Kryptowährungen in die bestehenden staatlichen Zahlungssysteme haben jedoch regulatorische Anforderungen, z. B. KYC (Know your customer; deutsch: kenne deinen Kunden) oder Geldwäschegesetzen (Anti-Money Laundering, AML), zu einer Aufweichung der Anonymität im Bitcoin-Ökosystems geführt.[1] Transaktionen mit Bitcoin sind deshalb nicht anonym, sondern lediglich pseudonym. Daher wird versucht, die im Bitcoin-Ökosystem vorhandene Pseudonymisierung zu einer möglichst vollständigen Anonymisierung auszubauen. Die Anfänge von Privacy Coins und digitalem Bargeld finden sich in der Geschichte der Krypto-Anarchie und Cypherpunks (vgl. The Crypto Anarchist Manifesto von Timothy C. May).[2]

Geschichte

[Bearbeiten | Quelltext bearbeiten]Mit Einführung von Geld konnte der Tauschhandel wesentlich vereinfacht werden. Edelmetalle, in Form von Kurantmünzen, verfügten über eine werthaltige Beschaffenheit und ließen sich nicht beliebig vervielfältigen, jedoch in unterschiedlichen Stückelungen (große und kleine Münzen) anfertigen. Durch Papiergeld (Banknoten) wurde die Vervielfältigung und Stückelung nochmals wesentlich vereinfacht, jedoch stellt das Papier an sich keinen werthaltigen Gegenwert mehr dar. Eine staatliche Beaufsichtigung und Regulierung wurde deshalb notwendig (Währungsmonopol). Banknoten sind mit eindeutigen Seriennummern versehen, welche im Zahlungsalltag jedoch eine untergeordnete Rolle spielen. Wenige Anwender werden sich notieren, welche Banknoten sie mit welchen Seriennummern gemeinsam ausgegeben bzw. zurückerhalten haben. Es gibt auch kein frei zugängliches Verzeichnis, auf welchem solche Informationen öffentlich abgelegt oder abgefragt werden könnten. Deshalb wird anhand einer rein physisch vorliegenden Banknote niemand erkennen können, welche vorausgegangenen Zahlungsvorgänge mit dieser Banknote getätigt wurden. Darum sind Banknoten gleicher Stückelung im Allgemeinen beliebig austauschbar und somit gleichwertig (fungibel).[3]

Bei vielen Kryptowährungen, welche zumeist auf einer Distributed-Ledger-Technologie (DLT) basieren, ist die öffentliche Einsehbarkeit historischer Zahlungsströme jedoch unabdingbare Voraussetzung für die Funktion als Zahlungsmittel. Durch öffentliche DLTs wird aber ersichtlich, wie oft, und ggf. in welchem Zusammenhang, Kryptowährungseinheiten (Coins), von welchen Adressen ausgehend den Besitzer, bzw. dessen digitale Geldbörse (Wallet), gewechselt haben. Ist nachweisbar, dass Coins ehemals unrechtmäßig in den Besitz etwaiger Vorbesitzer gekommen sind, so können diese auch nachträglich ihren rechtmäßigen Eigentümern zugeordnet und unter Umständen beschlagnahmt werden. Nur sehr wenige Kryptowährungen, bzw. deren Coins, können bisher als ausreichend fungibel betrachtet werden.[4]

Wahrnehmung

[Bearbeiten | Quelltext bearbeiten]Privacy Coins stellen damit eine Unterart von Kryptowährungen dar, welche die Rückverfolgbarkeit von Coin-Besitzverhältnissen erschweren, und als Zahlungsmedium eine Fungibilität, ähnlich dem der bisherigen Banknoten wieder herstellen. Durch die steigende Beliebtheit von digitalen Währungen und Plänen der Europäischen Zentralbank (EZB) einen digitalen Euro einzuführen, werden verstärkt Verbraucherwünsche nach einem höheren Schutz der Privatsphäre geäußert. Bei einer Umfrage der EZB zum digitalen Euro unter Bürgern, Verbänden und Fachleuten nannten 43 Prozent der rund 8200 Befragten den Schutz der Privatsphäre als wichtigstes Anliegen.[5][6]

Privatsphären-Technologien

[Bearbeiten | Quelltext bearbeiten]| Währung | Symbol | Mining |

|---|---|---|

| Monero | XMR | RandomX |

| Dash | DASH | X11 |

| Zcash | ZEC | Equihash |

| MobileCoin | MOB | Proof of Stake |

| Verge | XVG | ja |

| Particl | PART | PPoS/SHA256 |

| Epic Cash | EPIC | Randomx, ProgPow, Cuckoo |

Zur Gewährleistung einer möglichst hohen Anonymität von auf öffentlichen DLTs basierenden Zahlungsvorgängen, sind derzeit verschiedene, zum Teil konkurrierende, technologische Ansätze in Entwicklung. Die Entwicklung hin zu einem höheren Schutz der von Bitcoin bekannten Privatsphäre, wird häufig mit der Entwicklung vom ursprünglichen HTT-Protokoll für Webbrowser, hin zu dem heute üblichen HTTPS verglichen.[7]

Nachfolgend aufgeführte Privatsphären-Technologien sind derzeit in der Erprobung:

CoinJoin (CJ)

[Bearbeiten | Quelltext bearbeiten]Beim 2013 von Gregory Maxwell vorgestellten CoinJoin-Verfahren, können von eigentlich pseudonymen Transaktionen, die Absender- und Empfänger-Adressen auch nachträglich durch Mischen mit fremden Transaktionen verschleiert werden.[8] Vereinfacht kann man sich vorstellen, dass mehrere Bezahlende ihre „Münzen“ (Coins) in einen gemeinsamen „Topf“ werfen, die Münzen im Topf „durchgemischt“ werden, und anschließend jedem Empfänger genau den Betrag der ihm noch zustehenden Münzen willkürlich wieder zugewiesen wird. Für die Anwendung dieses Verfahrens existieren spezielle digitale Geldbörsen (Bitcoin-Mixer), z. B. Wasabi Wallet[9][10][11], Samourai Wallet[12][13][14], Sparrow Wallet[15][16] oder eigens dafür programmierte Kryptowährungen, z. B. DASH (PrivateSend).[17]

Confidential Transactions (CT)

[Bearbeiten | Quelltext bearbeiten]Confidential Transactions (CT) wurden 2015 von Gregory Maxwell beschrieben.[18] CT werden bei zahlreichen Privacy Coins, oftmals in Kombination mit anderen Privatsphären-Technologien, eingesetzt. Bei CT werden die zu übertragenden Beträge gegenüber der Öffentlichkeit verborgen.[19] Bulletproofs ermöglicht zusätzlich die Range-Proofs verschiedener Teilnehmer zu einem Proof zusammenzufassen, wodurch die Information nur noch in stark komprimierter Form auf der Blockchain abgespeichert wird.[20]

Stealth Adressen

[Bearbeiten | Quelltext bearbeiten]Stealth Adressen (ECDH-Adressen) sind nur einmalig verwendbaren Adressen, welche stets neu generiert werden. Zusammen mit einem vom Sender zu erstellenden Transaktionsschlüssel können über ein „Shared Secret“ Transaktionen getätigt werden, ohne die Sender- und Empfängeradressen zu offenbaren.[21][22]

Ring-Signaturen

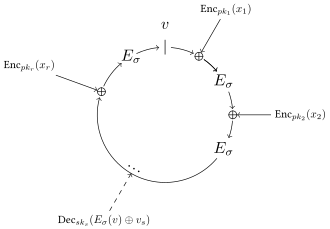

[Bearbeiten | Quelltext bearbeiten]

2001 auf der ASIACRYPT von Ronald L. Rivest et al. vorgestellt[23], gehören Ring-Signaturen im Anwendungsbereich der Kryptowährungen zu den am besten erprobten Anonymisierungsmethoden. Eingeführt durch eine in betrügerischer Absicht aufgesetzte Kryptowährung (ByteCoin)[19], werden mittels Ring-Signaturen viele der auf Darknet-Marktplätzen vorgenommenen Zahlungsvorgänge abgewickelt.[7] Aus einer Gruppe von Nutzern signiert nur einer der Nutzer die entsprechende Nachricht bzw. Transaktion, und anschließend ist es rechnerisch nicht mehr möglich festzustellen, welcher der Nutzer die Signatur erstellt hat. In Verbindung mit CT (RingCT) und Stealth-Adressen kommen Ring-Signaturen u. a. bei Monero, MobileCoin und Particl zum Einsatz.

Am 31. August 2020 erklärte die Firma CipherTrace, Monero-Ring-Signaturen mit einer ausreichend hohen Wahrscheinlichkeit deanonymisieren zu können.[24] Die Monero-Entwicklergemeinde erklärte daraufhin, die Anzahl an verbundenen Signaturen durch einen neuen Algorithmus (Triptych) zukünftig weiter zu erhöhen.[25][26]

Zero-Knowledge-Proofs

[Bearbeiten | Quelltext bearbeiten]2013 schlug der amerikanische Informatiker Matthew Green Zerocoin als Zusatzprotokoll zur bestehenden Bitcoin-Blockchain vor.[27] Dabei wird durch die Anwendung von Zero-Knowledge-Beweisen das Wissen um eine geheime Information bewiesen, ohne dabei die geheime Information selbst preis zugeben. Im Fall von Kryptowährungen wäre dies der Beweis eine Transaktion tatsächlich getätigt zu haben, ohne den Betrag oder die Sender- und Empfängeradressen offen zulegen.[28] Im Mai 2019 wurde allerdings eine relevante Sicherheitslücke im Zerocoin-Protokoll offen gelegt.[29]

Eine Weiterentwicklung von Zerocoin stellt das Zerocash-Protokoll dar (zk-SNARKs)[30], welches z. B. bei Zcash zur Anwendung kommt. In der Praxis weisen Zcashs anonyme Transaktionen vergleichsweise hohe Signaturzeiten und einen hohen Speicherbedarf auf. Dies ist ein Grund dafür, dass anonyme Transaktionen vom Protokoll nicht standardmäßig vorgeschlagen werden, und durch die geringe Anzahl an anonymen Transaktionen (Anon-Set), die in der Praxis erzielbare Anonymität stark eingeschränkt ist.[19][31]

Mimblewimble (MW)

[Bearbeiten | Quelltext bearbeiten]Das Prinzip von Mimblewimble wurde im Juli 2016 vom Pseudonym T. Jedusor erstmals vorgestellt[32], und im Oktober 2016 von A. Poelstra weiter ausformuliert.[33] Bei Mimblewimble werden mehrere Transaktionen analog zu CoinJoin kryptographisch zusammengefasst, um einerseits Speicherplatz zu sparen und um sie andererseits vor der Öffentlichkeit zu verbergen. Transaktionen können bei Mimblewimble nur durchgeführt werden, sofern Sender und Empfänger gleichzeitig „online“ sind. Dadurch wird vermieden, dass dieselben Coins unterschiedlichen Empfängern gleichzeitig zur Zahlung angeboten werden (double spending). Auf das dauerhafte Speichern aufgebrauchter Guthaben (spent UTXOs) wird verzichtet, wodurch sich die Größe der Blockchain signifikant reduzieren lässt (Pruning). Erste Kryptoprojekte, die das Mimblewimble-Protokoll nutzen, sind Grin oder Beam.[34]

Dandelion++

[Bearbeiten | Quelltext bearbeiten]Bei Dandelion handelt es sich weniger um eine kryptographische Anonymisierungsmethode, als viel mehr um ein Verfahren zum Verbergen des Rechner-Standorts. Durch ein leicht zeitverzögertes Absetzen von Nachrichten soll es verschiedenen Netzwerk-Knoten (Nodes) nicht mehr möglich sein, anhand der Zeitdifferenz des Eintreffens der Nachrichten, den geographischen Ort des absendenden Netzwerkteilnehmers und seiner IP-Adresse einzugrenzen.[35]

Taproot + Schnorr-Signaturen

[Bearbeiten | Quelltext bearbeiten]Basierend auf den Vorschlägen eines Merklized Abstract Syntax Trees (MAST) möchte Taproot, z. B. bei Bitcoin, die als Skript vorgesehenen Bedingungen zum Versenden von Coins (Spending Conditions), in einem Hash zusammenfassen. Dadurch werden die möglichen Spending Conditions gegenüber der Allgemeinheit verborgen, deren Validierung beschleunigt, als auch der dafür notwendige Speicherbedarf reduziert.[36][37] Durch Schnorr-Signaturen wird es möglich Nachrichten mit mehreren Schlüsseln in einer Signatur zu unterschreiben. Schnorr-Signaturen finden bei der Kryptowährung MobileCoin Anwendung.[38]

Kritik

[Bearbeiten | Quelltext bearbeiten]Die beschriebenen Anonymisierungsmethoden können allesamt zu einer signifikant verbesserten Privatsphäre beitragen. Das Maß an Anonymitätszugewinn ist jedoch stark von den jeweiligen Rahmenbedingungen abhängig, z. B. vom Anteil der anonymen Transaktionen an der Gesamtanzahl aller getätigten Transaktionen. Der Zugewinn an Privatsphäre erfordert häufig einen Anstieg der notwendigen Transaktionsgröße in Bytes. Dies führt in aller Regel zu einem höheren Speicherbedarf und zu höheren Transaktionskosten auf der jeweiligen Blockchain. Die feste Integration von Privacy-Technologien auf Protokoll-Ebene stellt für jedes Krypto-Projekt einen Kompromiss aus maximal möglicher Privatsphäre und sinnvoll vertretbarem Rechen- und Speicherbedarf dar. Rein optional vorgesehene Anonymisierungsmethoden haben in der Vergangenheit dazu geführt, dass die Anonymität durch angepasste Analysemethoden aufgeweicht werden konnte.[39]

Die bei Privacy Coins angewandten Technologien besitzen eine vergleichsweise hohe Komplexität und sind daher anfällig für Programmierfehler (Bugs). Außerdem erschweren Privacy-Technologien bewusst die Nachvollziehbarkeit auf der Blockchain, was dazu beitragen kann, dass Angriffe auf das jeweilige Krypto-Ökosystem nur schwer festgestellt werden können. So muss jederzeit sichergestellt werden, dass dieselben Coins nicht gleichzeitig an mehrere Empfänger gesendet werden können (double spending). Auch sollte nicht unbemerkt bleiben, sofern, z. B. durch Blockbelohnungen, mehr Coins „aus dem Nichts“ entstehen, als ursprünglich dafür vorgesehen (Inflation-Bug). Dieser Vorgang wird auch als Coin-Generierung „out of thin air“ bezeichnet.[18]

Literatur

[Bearbeiten | Quelltext bearbeiten]- SerHack: Mastering Monero. 1. Auflage. 2018, ISBN 978-1-73107-996-1 (eingeschränkte Vorschau in der Google-Buchsuche).

- Desi-Rae Campbell: The Privacy Coin Guide. 1. Auflage. 2019, ISBN 978-1-73300-361-2.

Weblinks

[Bearbeiten | Quelltext bearbeiten]- Liste von Privacy Coins. In: Cryptoslate. Abgerufen am 27. August 2020 (englisch).

- BitDevs: CoinJoin - Whitepaper Series. In: bitdevs.org. 19. Februar 2020, abgerufen am 27. August 2020 (englisch).

- Huixin Wu, Feng Wang: A Survey of Noninteractive Zero Knowledge Proof System and Its Applications. In: Hindawi. The Scientific World Journal, 4. Mai 2014, abgerufen am 28. August 2020 (englisch).

- Tari Labs: Bulletproofs and Mimblewimble. Tari Labs (Monero), abgerufen am 27. August 2020 (englisch).

Einzelnachweise

[Bearbeiten | Quelltext bearbeiten]- ↑ Privacy. In: bitcoin.it. Bitcoin Wiki, abgerufen am 27. August 2020 (englisch).

- ↑ The Crypto Anarchist Manifesto. In: activism.net. Abgerufen am 9. Oktober 2021.

- ↑ Zhiyuan Sun: Are Privacy Coins Better Investments Than Bitcoin? – The Motley Fool. In: fool.com. 30. Juli 2021, abgerufen am 16. November 2021 (englisch).

- ↑ Patrik Eberle: Diese vier Privacy-Funktionen werden Bitcoins Fungibilität erhöhen. In: Coincierge.de. 8. Juni 2019, abgerufen am 27. August 2020.

- ↑ tagesschau.de: Verbraucher verlangen beim digitalen Euro Datenschutz. In: tagesschau.de. 14. April 2021, abgerufen am 9. Oktober 2021.

- ↑ European Central Bank: EZB veröffentlicht Ergebnisse des öffentlichen Konsultationsverfahrens zu einem digitalen Euro. In: ecb.europa.eu. 14. April 2021, abgerufen am 9. Oktober 2021.

- ↑ a b Brito J., Jakubcek J., Jevans D., Illum J.: The funcionality of privacy coins. Blockchain Alliance, 10. Dezember 2019, abgerufen am 28. August 2020 (englisch).

- ↑ Maxwell G.: Coin Join: Bitcoin privacy for the real world. In: Bitcoin Forum. 22. August 2013, abgerufen am 27. August 2020 (englisch).

- ↑ Wasabi Wallet - Reclaim your privacy. In: wasabiwallet.io. Abgerufen am 24. Februar 2019 (englisch).

- ↑ http://wasabiukrxmkdgve5kynjztuovbg43uxcbcxn6y2okcrsg7gb6jdmbad.onion/

- ↑ Wasabi Wallet - Desktop - Windows - Wählen Sie Ihre Wallet - Bitcoin. In: bitcoin.org. Abgerufen am 25. Februar 2019.

- ↑ Samourai Wallet. In: samouraiwallet.com. Abgerufen am 22. Februar 2021 (englisch).

- ↑ https://www.72typmu5edrjmcdkzuzmv2i4zqru7rjlrcxwtod4nu6qtfsqegngzead.onion/

- ↑ Lily Hay Newman: How to Keep Your Bitcoin Safe and Secure. In: wired.com. 5. November 2017, abgerufen am 22. Februar 2021 (englisch).

- ↑ Sparrow Wallet - Desktop - Windows - Wählen Sie Ihre Wallet - Bitcoin. In: bitcoin.org. Abgerufen am 13. Dezember 2021.

- ↑ GitHub - sparrowwallet/sparrow: Bitcoin Wallet. In: github.com. 10. Dezember 2021, abgerufen am 13. Dezember 2021 (englisch).

- ↑ BitDevs: CoinJoin - Whitepaper Series. In: bitdevs.org. 19. Februar 2020, abgerufen am 27. August 2020 (englisch).

- ↑ a b Desi-Rae Campbell: The Privacy Coin Guide. 1. Auflage. 2019, ISBN 978-1-73300-361-2.

- ↑ a b c Maxwell G.: Confidential transactions. In: diyhpluswiki (Transcripts). 28. April 2017, abgerufen am 27. August 2020 (englisch).

- ↑ Bünz, Bootle, Et al.: Bulletproofs: Short Proofs for Confidential Transactions and More (White Paper). Stanford University, University College London, Blockstream, 2017, abgerufen am 27. August 2020 (englisch).

- ↑ Binance Research: Monero - A private, secure, and untraceable cryptocurrency. In: Binance Research. 31. März 2020, abgerufen am 27. August 2020 (englisch).

- ↑ ECDH address. In: bitcoin.it. Bitcoin Wiki, abgerufen am 27. August 2020 (englisch).

- ↑ Rivest R., Shamir A., Tauman Y.: How to Leak a Secret (p. 552). In: Advances in Cryptology - ASIACRYPT 2001. Springer - Verlag, Dezember 2001, abgerufen am 27. August 2020 (englisch).

- ↑ CipherTrace: World's First Monero Tracing Capabilities for Law Enforcement. In: Ciphertrace.com. 31. August 2020, abgerufen am 10. September 2020 (englisch).

- ↑ C. Bergmann: CipherText behauptet, Monero-Transaktionen verfolgen zu können. In: BitcoinBlog.de. 8. September 2020, abgerufen am 10. September 2020.

- ↑ Monerooutreach: Triptych: A New Algorithm Protecting Monero Users. In: Monerooutreach.org. 1. September 2020, abgerufen am 10. September 2020 (englisch).

- ↑ Miers I., Garman C., Green M., Rubin A.: Zerocoin: Anonymous Distributed E-Cash from Bitcoin. The Johns Hopkins University, Baltimore, USA, abgerufen am 27. August 2020 (englisch).

- ↑ Gabriel Nergaard: Understanding Zerocoin. Veil Blog, 1. Dezember 2018, abgerufen am 27. August 2020 (englisch).

- ↑ Binance Research (Etienne): An examination of the flaws in the Zerocoin protocol. Binance Research, 7. Februar 2020, abgerufen am 27. August 2020 (englisch).

- ↑ Bowe S., Gabizon A.: Scalable Multi-party Computation for zk-SNARK Parameters in the Random Beacon Model. 3. Mai 2019, abgerufen am 27. August 2020 (englisch).

- ↑ Was ist Zcash. In: Cryptolist.de. Abgerufen am 27. August 2020.

- ↑ Tom Elvis Jedusor: Mimblewimble. In: scalingbitcoin.org. 19. Juli 2016, abgerufen am 27. August 2020 (englisch).

- ↑ Andrew Poelstra: Mimblewimble. 16. Oktober 2016, abgerufen am 27. August 2020 (englisch).

- ↑ Hosp J.: Vollständiger Guide zu Mimblewimble. In: Julianhosp.com. 28. Januar 2019, abgerufen am 27. August 2020.

- ↑ Fanti G., Et al.: Dandelion++: Lightweight Cryptocurrency Networking with Formal Anonymity Guarantees. Carnegie Mellon University, Juni 2018, abgerufen am 27. August 2020 (englisch).

- ↑ Andrew Poelstra: Taproot - Who, How, Why. In: diyhpluswiki (Transcript). MIT Bitcoin Expo 2020, 7. März 2020, abgerufen am 27. August 2020 (englisch).

- ↑ Wuille P., Nick J., Towns A.: Taproot: SegWit version 1 spending rules. In: github.com. 19. Januar 2020, abgerufen am 27. August 2020 (englisch).

- ↑ Mechanics of MobileCoin (PDF)

- ↑ Introducing Investigation and Compliance Support for Dash and Zcash. In: blog.chainalysis.com. Chainalysis Inc., 8. Juni 2020, abgerufen am 27. August 2020 (englisch).